Zero Trust i Azure: Nul tillid er maksimal sikkerhed

Fjern alt tillid og kontroller ALT lyder måske som et strengt og dystert princip, hvis der var tale om værdierne i en familie eller et parforhold, men når det er i udviklingen af IT-applikationer, vi taler om, er det fundamentalt for at sikre, at alle systemer og data forbliver beskyttede mod moderne cyber trusler. I stedet for at stole på implicitte antagelser om, hvad der er sikkert, bygger Zero Trust på, at al adgang – uanset om den kommer indefra eller udefra – skal verificeres. På den måde undgår vi at give nogen, selv dem, vi stoler på, unødig adgang til kritiske ressourcer. Hvis du kan stole på alle, kan du stole på ingen.

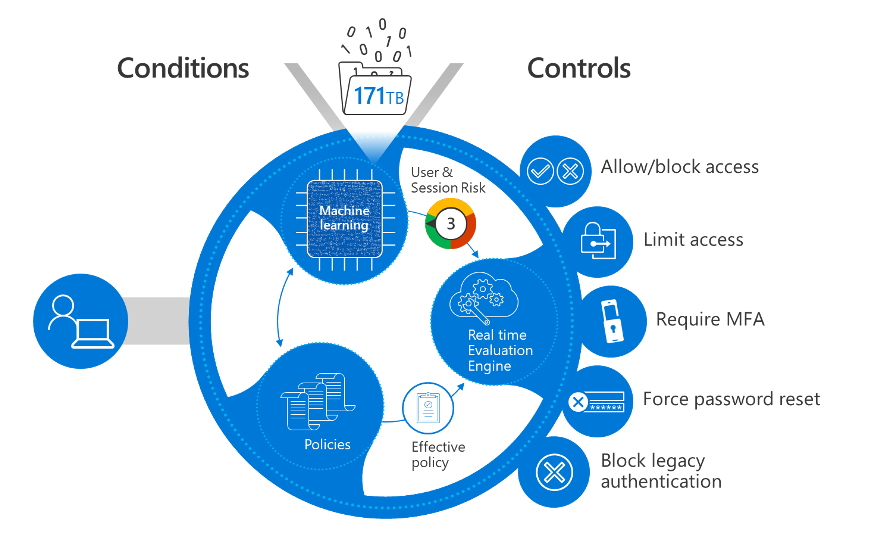

Princippet Zero Trust fjerner al implicit tillid fra al digital infrastruktur

Sikkerhed er ikke noget, vi tilføjer til sidst i et projekt – det er en integreret del af alt, vi bygger fra start. Ved at designe cloud-native applikationer med Zero Trust som fundament kan vi skabe løsninger, der er robuste, fleksible og beskyttede mod moderne trusler. Zero Trust betyder, at ingen har implicit tillid, uanset om de befinder sig inden for eller uden for netværket, og ved at implementere det korrekt i Azure kan organisationer opnå en sikker og effektiv infrastruktur.

Grundprincipper i Zero Trust

Zero Trust hviler på tre centrale principper: Al adgang skal verificeres eksplicit, tillid skal minimeres, og der skal designes med en antagelse om, at brud kan ske. Det betyder, at brugere, enheder og applikationer altid skal valideres, og at der skal implementeres strenge adgangskontroller.

Opsummering:

Verificer altid brugere og enheder, før adgang gives.

Minimér implicit tillid i netværk og systemer.

Design ud fra princippet om, at sikkerhedsbrud kan ske.